Active Directory 集成

(仅在企业版中提供)

您可将 Zoho Vault 与您公司的身份储存库 (AD/LDAP) 集成在一起,以便进行用户管理和身份验证。Zoho Vault 利用 SAML 2.0 完成此集成,因而帮助企业简化用户管理和进一步增强安全。从技术上说,Zoho Vault 充当服务提供商,而且它可与任何身份提供商 (AD/LDAP) 集成。

有关更多信息,请参阅 AD/LDAP 集成的常见问题解答部分。此过程涉及四个步骤,如下所述。

- 第 1 步:域配置

- 第 2 步:从 AD/LDAP 导入用户

- 第 3 步:SP 详细信息

- 第 4 步:SAML 配置

注:只有超级管理员可为其机构启用 Active Directory 集成。

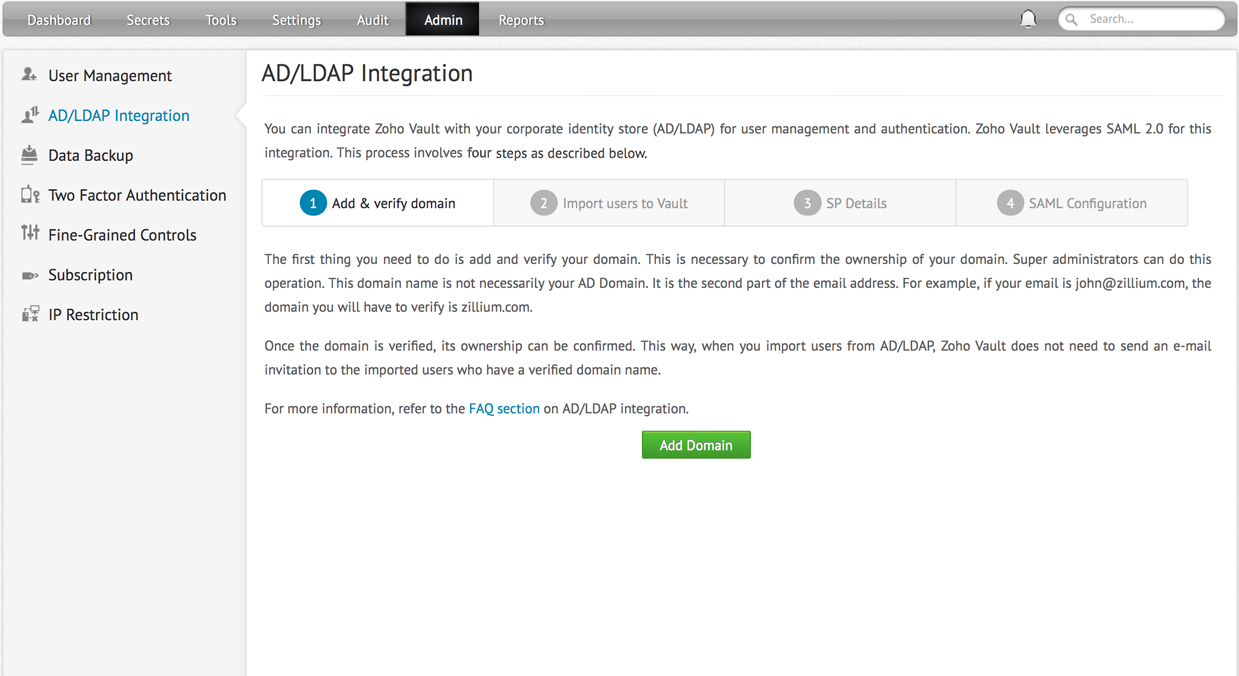

第 1 步:域配置

此步骤是确认域所有权所必需的。域名不一定是您的 AD 域。它应该是邮箱地址的第二部分。例如,如果您的邮箱是 john@zillium.com,则您必须验证的域是 zillium.com。

- 导航至“管理”页签 >> AD/LDAP 集成 >> 添加和验证域。

- 点击添加域并输入您的域名。

- 下一步是验证您添加的域。您可以通过两种方法来验证您的域 - CNAME 和 HTML 文件方法。

- 选择验证方法并按照说明验证您的域。

当您将用户从 Active Directory 导入至 Zoho Vault 时,不会向导入的用户发送邀请邮件,他们的邮箱地址拥有已验证的域名。

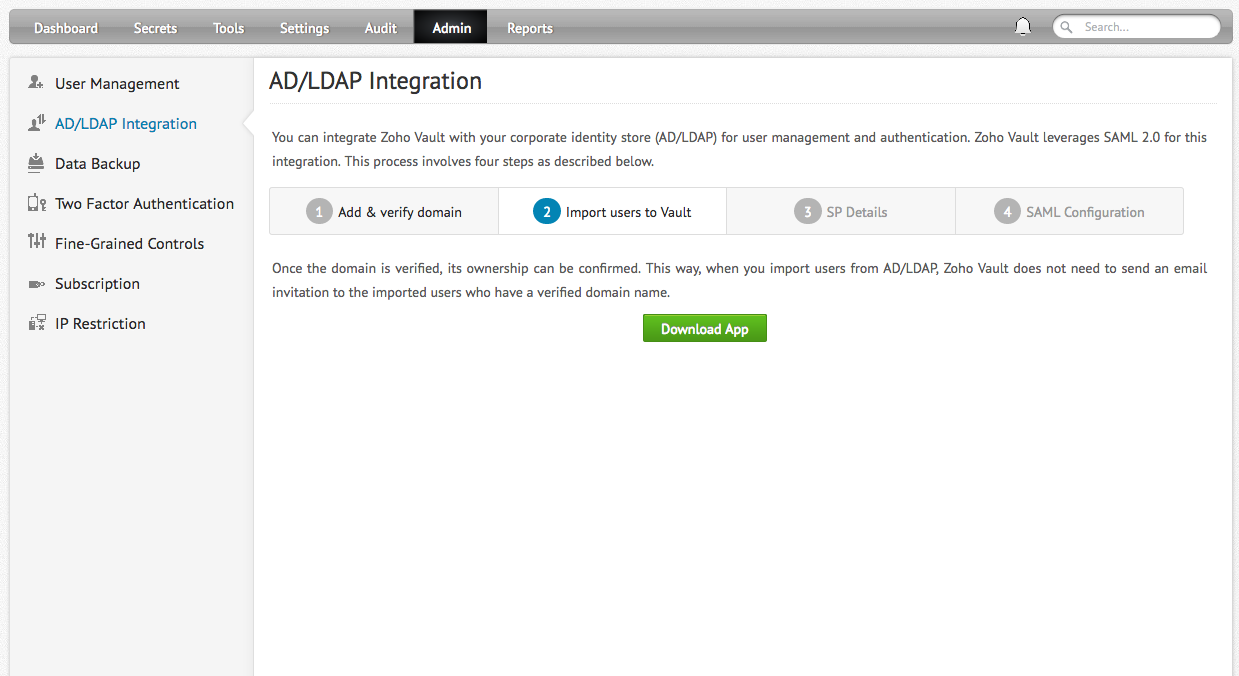

第 2 步:从 AD/LDAP 导入用户

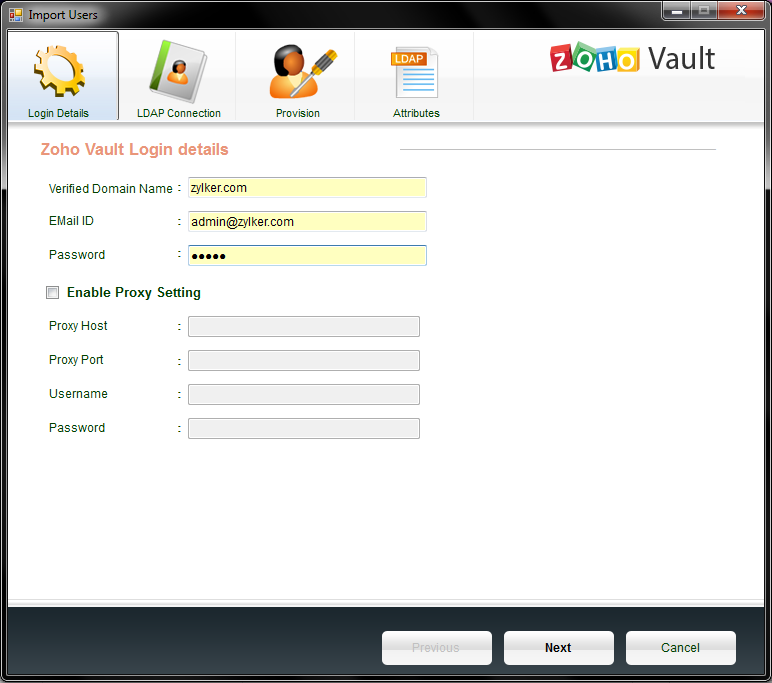

您可以使用预配置应用将用户从 AD/LDAP 导入 Zoho Vault。在从预配置应用导入用户之前,您应该输入登录详细信息并配置 LDAP 连接。

- 登录详细信息:在这里输入已验证的域名和您的 Zoho Vault 账户凭证(超级管理员)。如果您的机构通过代理连接到互联网,请在这里输入您的代理设置。

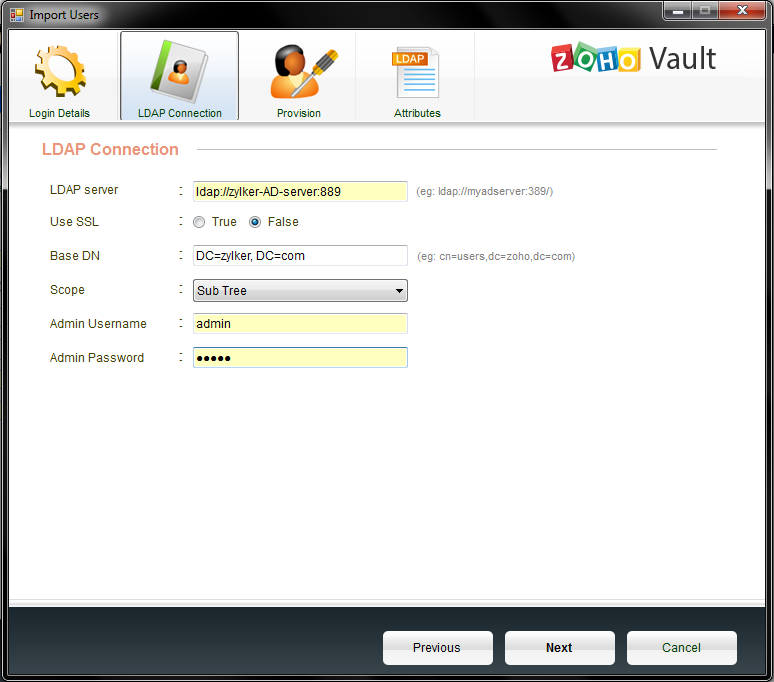

- LDAP 连接:配置您的 LDAP 服务器详细信息、SSL、基本 DN 和范围。您在此处提供的域管理员凭证应具有已验证域的最低读取权限。

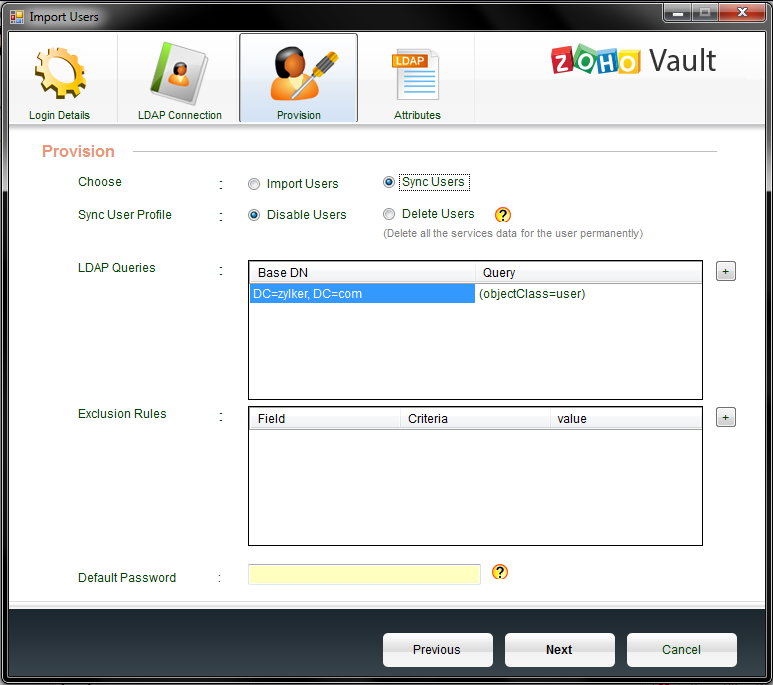

预配置:选择“导入用户”选项,让您可以从 AD/LDAP 导入所需的用户。“同步用户”选项帮助您将 AD/LDAP 直接与 Zoho Vault 同步。当新用户添加到 AD/LDAP 时,他们也可以自动添加到 Zoho Vault。此外,Zoho Vault 提供两个其他选项:

注:有关 Zoho Vault 预配置应用的更多信息,请点击此处。

- 禁用用户:此选项将帮助您禁用存在于 Zoho Vault 中但不在 AD/LDAP 中的用户。

- 删除用户:此选项将帮助您删除存在于 Zoho Vault 中但不在 AD/LDAP 中的用户。选择操作,并根据需要提供 LDAP 查询和排除。

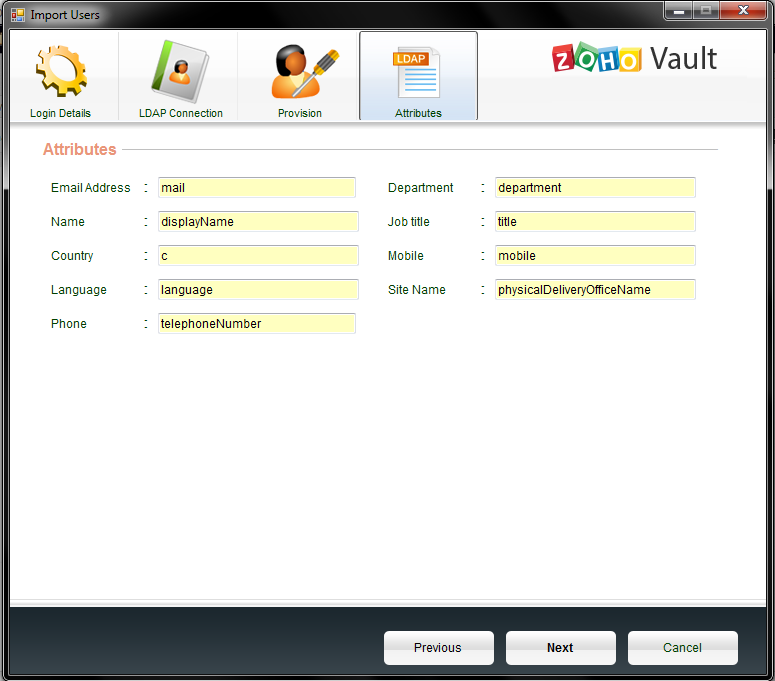

- 提供必需的属性

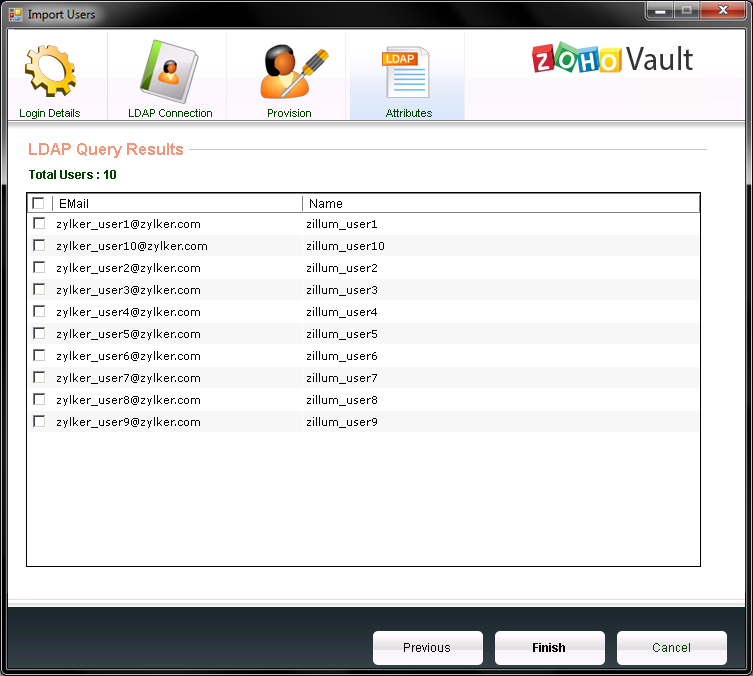

- 检查 LDAP 查询结果,然后点击“完成”。

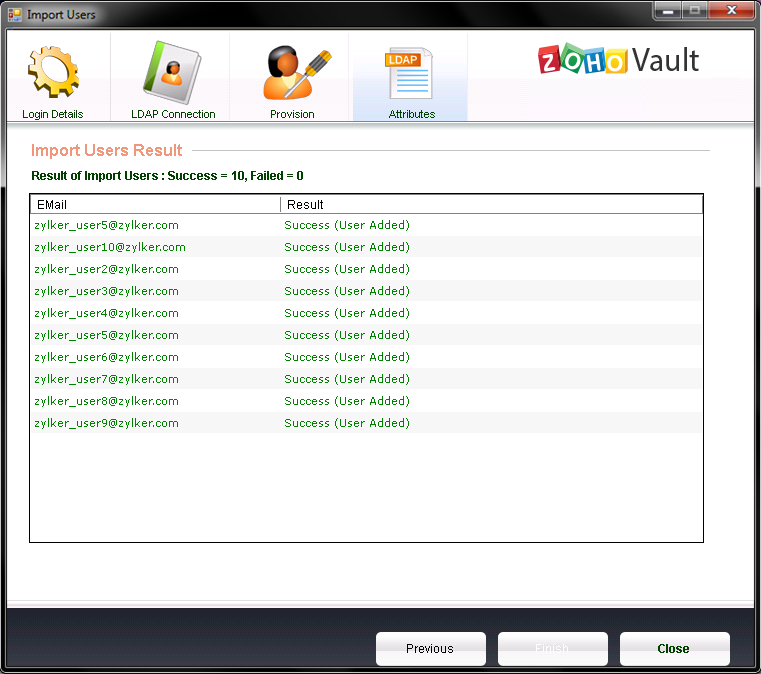

- 此时将显示已导入用户的列表。

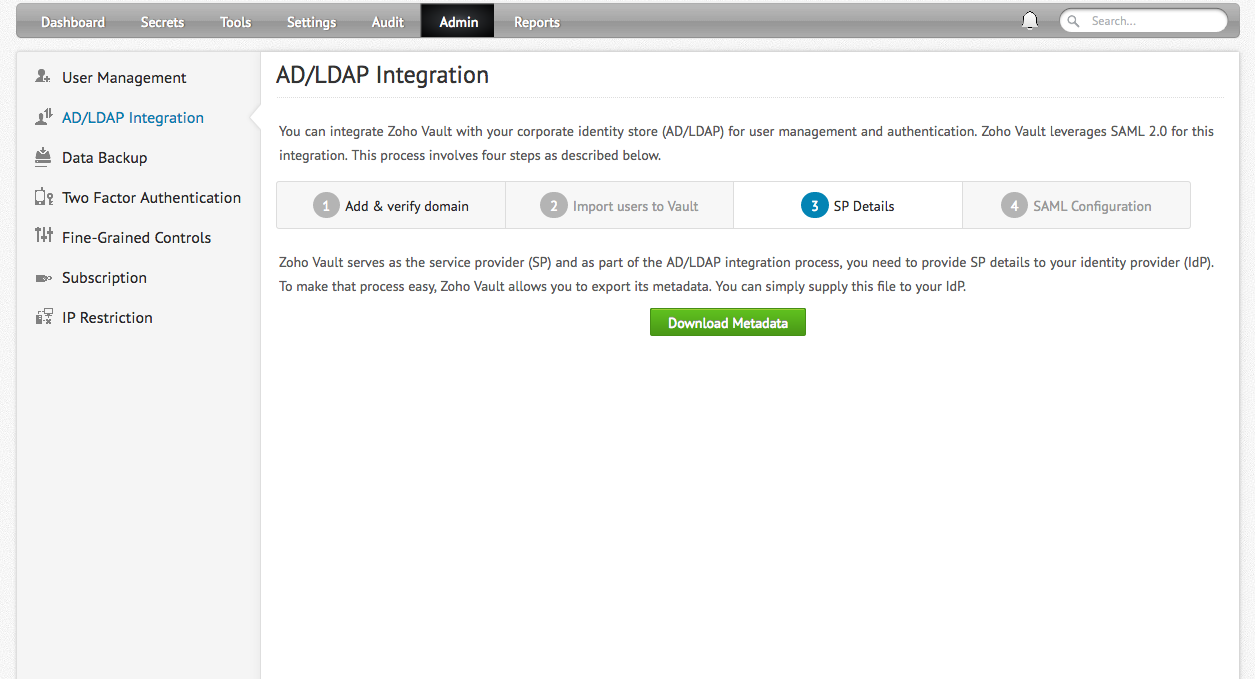

第 3 步:SP 详细信息

从技术上说,Zoho Vault 充当服务提供商 (SP),而且它可与任何身份提供商 (AD/LDAP) 集成。在这个集成过程中,您需要向身份提供商提供 SP 详细信息。为了让这个过程变得简单,Zoho Vault 提供一个选项来下载其元数据(包含 Zoho Vault 相关信息的数据)。您可以向您的身份提供商提供这个下载的元数据文件。

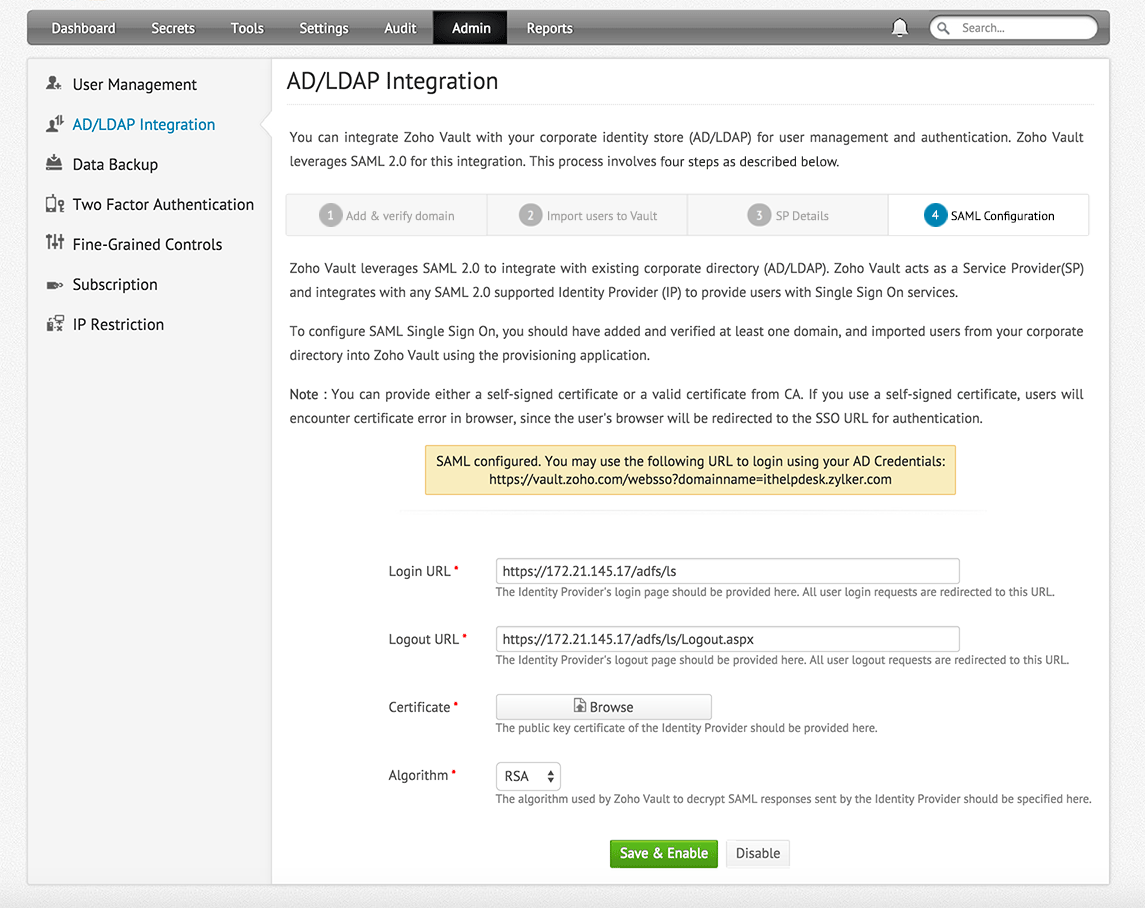

第 4 步:SAML 配置

您可以在这个文档中找到 ADFS 2.0 的安装和配置程序,以便与 Zoho Vault 配合工作。导航至 Zoho Vault GUI 中的“管理 >> 域 >> SAML”页签,输入您的身份提供商详细信息。

- 登录 URL:您应在此处输入身份提供商的登录页面 URL。所有用户登录请求将仅重定向至此特定 URL。

- 注销 URL:您应在此处输入身份提供商的注销页面 URL。所有用户注销请求将仅重定向至此特定 URL。

- 证书:您应在此处输入身份提供商的公共密钥证书。

- 算法:您应在此处选择 Zoho Vault 为身份提供商发送的 SAML 响应解密所用的算法。

注:您可以使用 CA 签名证书或自签名证书。如果您使用自签名证书,则用户在登录过程中会在浏览器中看到证书错误。此错误可以忽略。

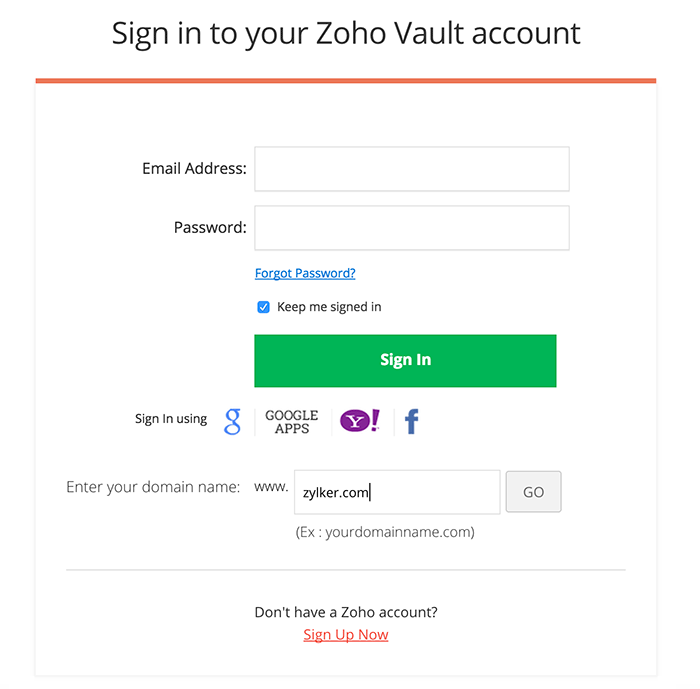

完成上述所有步骤之后,SAML 将会配置好,并且会为 Zoho Vault 激活单点登录。此后,您的用户需要按照下面的步骤登录到 Zoho Vault。

- 转至 Zoho Vault 登录页面

- 转至登录页面底部的“使用 Active Directory 凭证登录”部分

- 输入域名

- 点击“开始”。

系统会将用户重定向至身份提供商的网页进行身份验证。他们必须在此处输入其 AD/LDAP 凭证,身份验证成功之后,他们将重定向至 Zoho Vault 网站,这将允许用户访问。